想象一下,如果互联网是一个城市。那无疑会是地球上最非凡、最多元的城市,但同时也会是极其肮脏和危险的。你可以在那里找到世界上最全面的图书馆,也能找到限制级的影院。

在这个城市里,你还会发现并非所有人都是他们看起来的样子——甚至包括你自己。你可能会发现自己一直在做坏事,尽管你记不起来。就像《满洲候选人》中不知情的特工一样,你发现自己一直在听命于他人,却不知道如何阻止这一切。

广告

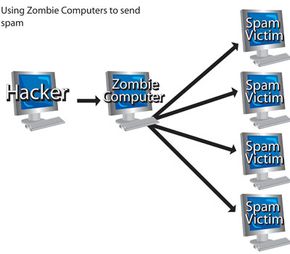

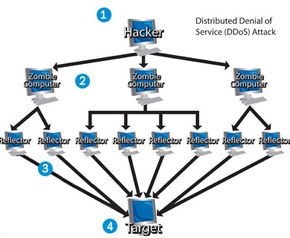

一台僵尸计算机非常类似于《满洲候选人》中的特工。一个破解者——一个意图进行恶意或破坏活动的计算机黑客——秘密入侵一个毫无戒心的受害者的计算机,并利用它进行非法活动。用户通常仍然不知道他们的计算机已被控制——他们仍然可以使用它,尽管它可能会明显变慢。当他们的计算机开始发送大量垃圾邮件或攻击网页时,他们就成了任何涉及其计算机可疑活动的调查焦点。

用户可能会发现他们的互联网服务提供商 (ISP) 取消了他们的服务,甚至他们正在因犯罪活动而接受调查。与此同时,破解者对失去一个僵尸毫不在意,因为他们有更多。有时,他们拥有的僵尸远不止一个——据称一项调查发现,一个破解者仅用一台计算机就控制了超过150万台计算机的网络[来源:TechWeb]。

在本文中,我们将探讨破解者如何控制您的计算机,他们为何这样做以及保护自己免受恶意攻击的最佳方式。