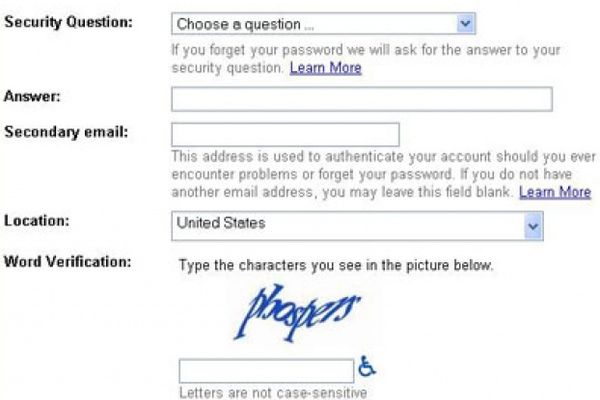

当我们使用互联网时,我们并非总是只是点击浏览并被动地获取信息,例如阅读新闻文章或博客帖子——我们大部分的在线时间都涉及向他人发送自己的信息。通过互联网订购商品,无论是书籍、CD光盘还是其他任何在线商家提供的商品,或者注册在线账户,都需要输入大量的敏感个人信息。一次典型的交易可能不仅包括我们的姓名、电子邮件地址、实际地址和电话号码,还包括密码和个人识别码(PIN)。

互联网的惊人增长,以其改变我们生活和工作方式的承诺,令企业和消费者都感到兴奋。坐在笔记本电脑前,在全球范围内买卖商品变得极其容易。但安全性是互联网上的一个主要问题,特别是当您使用它在各方之间发送敏感信息时。

广告

面对现实吧,有很多信息我们不希望被其他人看到,例如:

- 信用卡信息

- 社会安全号码

- 私人通信

- 个人详细信息

- 敏感的公司信息

- 银行账户信息

计算机和互联网上的信息安全通过多种方法提供。一种简单但直接的安全方法是只将敏感信息存储在可移动存储介质上,例如便携式闪存驱动器或外置硬盘。但最流行的安全形式都依赖于加密,即将信息编码,只有拥有密钥的人(或计算机)才能解码的过程。

本文中,您将了解加密和认证。您还将了解公钥和对称密钥系统,以及哈希算法。