一名黑客于11月控制了旧金山公共交通局的一个计算机网络。感恩节的第二天,《大众机械》报道称,旧金山轻轨的售票亭下线,交通局的屏幕上显示:“您已被黑客攻击,所有数据已加密。请联系密钥(cryptom27@yandex.com)ID:681,输入。”该地址的黑客表示,解密密钥将花费100比特币,约合73,000美元,并于周二交付。事实证明,这次事件最令人惊讶的是它以前从未发生过。

由于网络攻击依赖于伪装,因此很难获得精确的数字,但勒索软件的现有数据显示出严峻的局面。奥斯特曼研究和安全公司Malwarebytes在2016年6月进行的一项研究发现,47%的美国企业——包括公司、医院、学校、政府机构——在过去一年中至少感染过一次勒索软件。在英国受访者中,12%的企业至少被攻击过六次。在全球范围内,37%的组织支付了赎金。

广告

家庭用户的情况可能更糟。在2015年4月至2016年3月期间,卡巴斯基实验室安全产品的230多万用户中,近87%在家中遭遇了勒索软件。尚不清楚有多少人支付了赎金,但考虑到赎金平均几百美元,以及2016年前三个月勒索软件收益估计达到2.09亿美元,支付赎金的人数可能相当多。

恶意软件中的最大威胁

Kudelski Security首席技术官安德鲁·霍华德在一封电子邮件中写道:“勒索软件已从攻击者使用的众多技术之一,提升为他们工具箱中最有效的工具之一。令我有些惊讶的是,攻击者直到现在才开始利用这种技术。”

霍华德写道:“其他类型的恶意软件仍然很常见,但它们缺乏勒索软件带来的经济利益。”

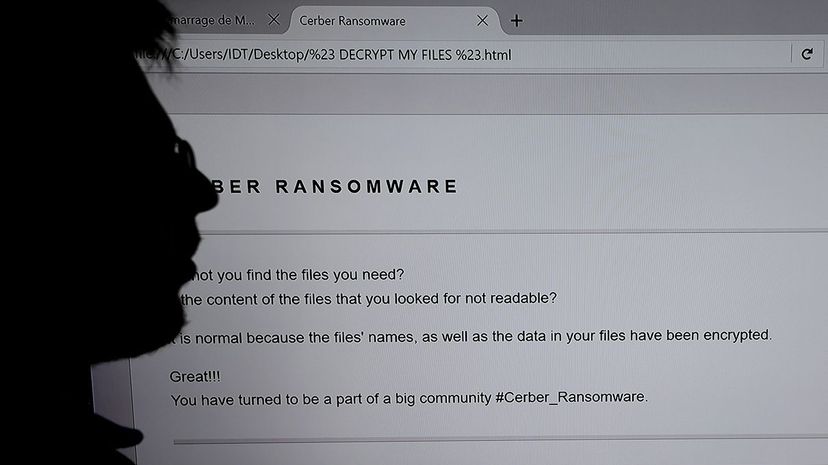

攻击方式异常简单:计算机用户中了网络钓鱼邮件的圈套,或者偶然访问了被破坏的网页,然后恶意软件就会下载下来。它会加密(或以其他方式阻止访问)计算机文件,并且感染会从这台计算机传播到与其连接的任何其他计算机。黑客会表明身份,提供联系方式,并承诺支付赎金后提供解密密钥,赎金通常以比特币或MoneyPak等数字“加密货币”支付,这些货币比现金更难追踪。

攻击数量之巨令人震惊。美国国土安全部估计,2016年平均每天发生4,000起攻击,比上一年增长了300%。

PhishLabs威胁研究副总裁乔·奥帕基表示,勒索软件“改变了网络犯罪分子赚钱的方式”。

奥帕基在一封电子邮件中写道:“勒索软件提供了直接支付的方式,而无需窃取数据并出售,或将僵尸网络出租给其他网络犯罪分子。你感染一台电脑,受害者就会付款给你。没有额外的步骤,没有中间商抽取佣金……”

这并非新概念。这种骗局的早期版本可以追溯到1989年,当时黑客通过受感染的软盘邮件分发了“艾滋病木马”。该程序被认为是全球敲诈勒索计划的一部分,它加密了PC根目录的一部分。

那个恶意软件的先驱很快就被击败了。但几十年来,交付和加密方法都得到了改进。

做得好的勒索软件

佛罗里达大学(UF)信息系统博士生、佛罗里达网络安全研究所研究助理诺伦·斯凯夫表示,勒索软件是一个强大的对手。

斯凯夫写道:“防御这类攻击极其困难,我们现在才刚刚开始看到针对勒索软件的合理防御措施。”

他解释说,勒索软件攻击“每次发生时都略有不同”,这使得它们难以检测和禁用。更复杂的是,系统中的勒索软件活动可能类似于管理员可能执行的合法操作。

斯凯夫的佛罗里达大学团队开发了一个名为CryptoDrop的勒索软件检测程序,它“试图检测勒索软件的加密过程并阻止它”。恶意软件能加密的数据越少,从备份恢复文件所需的时间就越少。

但逆转加密是另一回事。斯凯夫表示,设计精良的勒索软件可能无法破解。

斯凯夫在一封电子邮件中写道:“良好加密技术的可靠性以及加密货币的兴起为勒索软件创造了完美风暴。当勒索软件创建正确,并且没有[数据]备份时,受害者取回文件的唯一方法就是支付赎金。”

洛杉矶的好莱坞长老会医疗中心坚持了近两周,才于2016年2月支付40比特币(约17,000美元)解密其通信系统。《新闻周刊》的李胜报道称,黑客从未访问过患者记录,但工作人员在13天内一直在用铅笔和纸填写表格和更新记录。

3月,勒索软件袭击了美国另外三家医院和安大略省渥太华的一家医院的网络;安大略省的另一家医院网站被黑客攻击,导致访问者感染了恶意软件。

目标攻击

安全专家杰罗姆·塞古拉告诉加拿大广播公司新闻,医院是完美的受害者。“他们的系统过时,拥有大量机密信息和患者文件。如果这些被锁定,他们无法坐视不管。”

执法部门也是如此。至少2015年受到勒索软件攻击的缅因州五个警察局中,有一个正在运行DOS系统,局长告诉NBC。

警察局是热门目标。虽然没有人会不明白这种情况的讽刺性,但警方和其他人一样有可能支付赎金。新罕布什尔州一位无法忍受的警察局长想到了一个妙计:他支付了赎金,拿到了密钥,然后取消了支付;但是两天后他的部门再次遭到攻击时,他只好又付了500美元。

南卡罗来纳州的一个学区在2016年2月支付了8,500美元。卡尔加里大学在6月支付了16,000美元,解释称他们不能冒着网络上存储的“世界级研究”的风险。11月,在轻轨被黑客攻击前几周,印第安纳州的一个县支付了21,000美元,以重新获得其警察局、消防部门以及其他机构的系统访问权限。

关于轻轨攻击的报道表明这是一种不常见的方法。勒索软件似乎是从系统内部释放的。奥帕基表示,黑客似乎利用了“Oracle WebLogic软件中的一个已知漏洞……攻击者很可能是在互联网上扫描这类已知漏洞,并偶然发现了SFMTA的系统。”

一旦进入,黑客便引入了勒索软件。

奥帕基写道:“但大多数勒索软件攻击并非如此发生。”通常,漏洞在于人,而非软件。

“令人沮丧”

奥帕基指出:“通常来说,人们高估了自己识别网络钓鱼骗局的能力。”

事实上,2016年的一项研究发现,30%的人会打开网络钓鱼邮件,其中13%的人会点击附件或链接。

奥帕基写道:“许多人仍然认为网络钓鱼攻击是设计拙劣、充满拼写错误和蹩脚英语的垃圾邮件。然后他们会试图打开一份他们认为人力资源部错误发送给他们的‘员工工资单’电子表格。”

网络钓鱼自尼日利亚王子需要我们帮助处理他们的钱财以来,已经取得了长足的进步。许多邮件都是个性化的,利用受害者(通常从社交媒体帖子中获取)的真实信息。

根据Kudelski公司的安德鲁·霍华德的经验,“在安全意识最强的组织中……即使是最粗糙的网络钓鱼骗局,也有3%到5%的员工会上当。而在安全意识较弱的组织,或遇到更复杂的骗局时,这个数字会糟糕得多。”

“这相当令人沮丧,”他补充道。

然而,过去几年勒索软件攻击的惊人增长,与其说是与轻信或出色的恶意软件设计有关,不如说是与便捷性有关。进行勒索软件诈骗的复杂程度,大约相当于在街上抢劫,但风险却小得多。

傻瓜式黑客攻击

根据诺伦·斯凯夫的说法,勒索软件并不需要太多技术。其软件并不那么复杂。黑客可以迅速创建并成功部署它,无需太多努力。

然而,更重要的是,黑客无需创建勒索软件即可部署它。他们甚至不需要知道如何创建它。

大多数进行勒索软件诈骗的人都是在被称为暗网的互联网地下世界购买软件的,勒索软件开发者在那里庞大的恶意软件市场中出售无数变体。它以一体化应用程序的形式出现,通常还配有客户服务和技术支持,以帮助诈骗顺利进行。

丹·特克尔在《商业内幕》上写道:“支持和服务对于那些市场由相对缺乏经验、可能需要一定指导的黑客组成的卖家来说尤其重要。”

特克尔写道,一些产品附带退款保证。许多产品提供电话或电子邮件服务,引导受害者完成支付和解密过程,这样黑客就无需亲自处理。至少有一种勒索软件系列通过实时聊天提供这种“客户服务”。

勒索软件市场如此活跃,开发者甚至雇佣分销商来销售他们的产品。

这一切对不进行诈骗的任何人来说都不是好兆头。根据各地网络安全专家的说法,我们都应该备份自己的数据。如果没有备份,如果想再次看到我们的数据,支付赎金可能是唯一的选择。

即便如此,我们可能仍然无法取回数据。趋势科技的一项研究发现,2016年支付赎金的英国企业中,有20%从未收到密钥。

旧金山交通局没有支付任何费用。一位发言人告诉《财富》杂志,该机构从未考虑过。系统已从备份中恢复,大多数在两天内恢复上线。与此同时,旧金山市民免费乘坐轻轨。

两天后,黑客攻击了轻轨黑客的电子邮件账户,揭示出自8月以来收到的勒索软件支付金额估计达10万美元。

广告